Alle Dokumente der Rubrik papers

Chronologisch absteigend geordnet. Index-Dateien ausgeschlossen

Februar 2026

OpenClaw

Der Hype um das neue Wunderkind der Künstlichen Intelligenz. Große Versprechen: Wieder eine neue Revolution. Was wirklich dahintersteckt.

Februar 2026

Qualifikationsgrundsätze

Kulturelle Anforderungen dank KI, aber solide Information und konkrete Maßnahmen statt wohlklingender Dampfplaudereien

Januar 2026

Künstliche Intelligenz - Stand 2026

Was sich geändert hat: Suche im Internet, erweitertes Kontextfenster, Sprachmodelle mit verbesserter Architektur, was die Systeme mit einer Benutzerfrage machen - eine sehr ausführliche, aber hoffentlich auch noch verständliche Beschreibung der Technik.

Dezember 2025

Neues Gemini und Google-Suche

Gemini Version 3: Chatbot mit kleinen Fortschritten und wohltuendem Verzicht auf gefühlsdusselige Anbiederung, Einbau in die Internet-Suche sorgt für business first auf Kosten der Informationsqualität.

November 2025

DeepSeek unter den Schulmeistern

Chinas Vorzeige-Chatbot hat auch seine speziellen Algorithmen verpasst bekommen und liefert begeisterte Antworten auf nicht gestellte Fragen.

November 2025

ChatGPT Version 5

Neuigkeiten von ChatGPT 5.1: Emotionalisierung und viel Klimbim, kaum zu entdeckende Änderungen bei der Funktionalität.

November 2025

Kleine Chatbots mit Insiderwissen

Chatbots unter eigener Kontrolle unabhängig von den großen Providern. Eine Technik dafür nennt sich Retrieval Augmented Generation.

November 2025

Die Mär von der Superintelligenz

Die erstaunlichen Erwartungen an eine Technik, die man offensichtlich nicht so richtig versteht. Der harte Boden der Realität.

November 2025

Bewusstlos in die Superintelligenz

Eine kurze Erinnerung: Was wir sind, was wir haben - wo die Technik steht, mit welchen Vorurteilen sie belastet ist und worum sie sich bemüht.

Oktober 2025

Betroffene Berufsgruppen

Informatik, Medien, Call Center und Logistik als besonders betroffene Anwendungsfelder vm Einsatz Künstlicher Intelligenz

Oktober 2025

Mentale Folgen

Die Auswirkungen langer Beschäftigung mit digitalen Geräten auf Individuen und Gesellschaft.

Oktober 2025

Halluzinationen

Die Ursachen, warum sich Sprachmodelle und ähnliche KI-Systeme verirren können

Oktober 2025

Stufen des Niedergangs

Die schleichende systematische Verschlechterung der Chatbots und großen Sprachmodelle: Künstlich aufgeblähte Trainingsdaten, zunehmende Kommerzialisierung, Fokussierung auf einen standardisierten Main Stream.

September 2025

Lokale Autonomie

Immer größere Systeme mit wachsenden Qualitätsproblemen - Bescheiden gewordene Spezialisten mit besseren Zukunfstaussichten. Wege aus der Abhängigkeit von den BigTech-Anbietern.

September 2025

Chatbots unter sich

wenn Chatbots miteinander reden - was können sie uns über ihr Innenleben sagen?

August 2025

Art der Dokumente

Erklärung zur Art der in dieser Rubrik gezeigten Dokumente

August 2025

DepSeek vs. ChatGPT

Vergleich der Antworten beider Chatbots zu einer Frage mit politisch strittigem Inhalt.

August 2025

Computer und Gehirn

Die wichtigsten Unterschiede zwischen künstlicher und natürlicher Intelligenz

Juli 2025

Selbstmord auf Raten

Drohender Model Collapse. Immer mehr künstlich erzeugte Daten. Sinkende Ergebnisqualität. Fraglicher Return on Investment. Droht der KI ein selbstverschuldeter Abstieg?

Juli 2025

KI-Projekte für ein Unternehmen

Wie baut man eine KI-Kompetenz in einem Unternehmen auf? Was sollten Management, Projektverantwortliche, Mitarbeitende, Benutzerinnen und Benutzer und die ganze Belegschaft beachten?

Juli 2025

Agentensysteme mit Defiziten

Schwachpunkte der Agentensysteme: Grundsätzliche Mängel der Sprachmodelle und Unzuverlässigkeit der Daten: zu ungenau, zu unvollständig, zu viele Fehler.

Juni 2025

SAP Aufholjagd KI

SAPs Bemühungen um den Anschluss an die Künstliche Intelligenz

Juni 2025

KI im Personaleinsatz

Echtzeitmonitoring und Analyse von Leistungsdaten in der Produktion. Datengetriebene Empfehlungen für Personalmaßnahmen. Frühzeiterkennung von eventuell auftretenden Problemen. Kontrolle in Echtzeit.

Mai 2025

Reasoning

Chatbots dieses Typs können mittels spezieller Suchstrategien komplexe Aufgaben bearbeiten und sich aktuelle Informationen aus dem Internet besorgen. Die Aufbereitung des Ergebnisses wird von den Anbietern Nachdenken genannt.

Mai 2025

Verlust der Unschuld

Die gute Zeit der Chatbots geht zu Ende. Trend zum Mainstream, Manipulation, Vorurteile und Dirigismus schmälern ihren Nutzen. Ihr Betrieb ist zu teuer, für die Anbieter eine Geldverbrennungsmaschine.

April 2025

Bewusstsein (Basics)

Ein Spaziergang durch den Wald der verschiedenen Theorien des Bewussstseins, von den Neuronalen Korrelaten über die Integrated Information Theory bis zum Panpsychismus.

April 2025

Chatbot im Kreativitätsrausch

Ein Test: ChatGPT soll ein Märchen mit surrealen Figuren erzählen. Frage: Kann ein Chatbot wirklich kreativ sein? Wenn ja, worin besteht diese Kreativität?

März 2025

Agentensysteme

Die Verbindung von Künstlicher Intelligenz mit Workflows und die Auswirkungen auf die Arbeitsplätze.

März 2025

Das Verstehen der Künstlichen Intelligenz

Die Zaubermittel, mit denen KI-Systeme ihre Ergebnisse produzieren: Big Data, immenses Training, Mustererkennung, Statistik und Wahrscheinlichkeitsrechnung

Februar 2025

Verdummungsgefahr

Macht Künstliche Intelligenz dümmer? Folgen für Oberflächlichkeit und Kritikfähigkeit

Februar 2025

Aufregung um DeepSeek

Hype-ähnliche Zustände nach dem DeepSeek-Erfolg und das Bemühen der Europäer um Wege aus der Abhängigkeit von den USA

Februar 2025

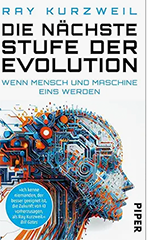

Die Arbeitsweise des Gehirns überwinden?

Künstliche Intelligenz wird nach Meinung wichtiger Entwickler in allen Bereichen menschliche Fähigkeiten übertreffen. Steht uns eine neue Stufe der Evolution bevor?

Februar 2025

Warum Containment wichtig ist

Die Gefahren einer unkontrollierten Technik, die bescheidenen Maßnahmen der Eindämmung und die Hoffnung für die Zukunft

Februar 2025

Die nächste Stufe der Evolution

Die distopischen Vorstellungen eines KI-Chefentwicklers zur Zukunft der Künstlichen Intelligenz. Die Verschmelzung der Menschen mit der Technik.

Februar 2025

Wahrnehmung (Basics)

Menschliche Wahrnehmung und Computerwahrnehmung im Vergleich. Die wichtigsten Unterschiede.

Februar 2025

Gefahrenfelder der KI

Gesteigerte Überwachbarkeit, Massenarbeitslosigkeit, Dequalifizierung, Autoritarismus, Machtkonzentration, Polarisierung, Angst vor der Superintelligenz

Januar 2025

KI-Schulung

Leitfaden für Weiterbildung und Schulung zum Thema Künstliche Intelligenz

Januar 2025

KI unter eigener Kontrolle

Wie ein Unternehmen sich eine KI-Landschaft unter Vermeidung der Abhängigkeit von den BigTec-Konzernen aufbauen kann.

Januar 2025

Limits austesten

Chatbots an ihren Grenzen: Was tun die Systeme, wenn man sie nach Dingen fragt, die nicht in ihren Trainingsdaten vorgekommen sind?

Januar 2025

Schulungspropaganda

Die vollmundigen Erklärungen der Unternehmensberatungen und Tec-Firmen zur Wichtigkeit von KI-Schulungen. Ein bunter Blumenstrauß von Kompetenzen. Wenig Brauchbares für die Umsetzung.

November 2024

Chatbots, Sprachmodelle und Neuronale Netze

Für den schnellen Überblick: Die Basiselemente der Künstlichen Intelligenz - Technische Simulation des menschlichen Gehirns - Große Sprachmodelle mit Big Data und Big Money - Aufwendiges Training - Superleistungen und Leistungsgrenzen - Stand der Technik

November 2024

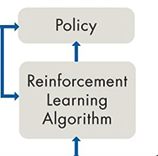

Reinforcement Learning

Die Funktionsweise der derzeit (Herbst 2024) erfolgreichsten Trainingsmehtode für allgemeine generative KI-Systeme

November 2024

ChatGPT über Mustafa Suleyman

OpenAIs ChatGPT 4.o über Mustafa Suleymans Buch „The Coming Wave“, Zusammenfassung des Chatbots in maximal 500 Worten. Wie nicht anders zu erwarten sachlich und freundlich.

Oktober 2024

Künstliches Bewusstsein

Auseinandersetzung mit der Frage, ob Maschinen Bewusstsein erlangen können. Die erste Stufe dieses schwierigen Weges sind Maschinen mit autonomer Wahrnehmung. Wie es danach weitergehen kann, wird nicht nur die Technik beschäftigen.

Juli 2024

Künstliche Kreativität

Die leidige Frage, ob Künstliche Intelligenz kreativ sein kann. Kommt darauf an, was man unter Kreativität versteht...

Juni 2024

Erinnern

Was wir bisher über unser Gedächtnis, das Erinnern und Vergessen wissen, was wir noch nicht wissen und was wir nur erahnen ...

Juni 2024

Künstliche Empathie

Warum Computer Gefühle und Empathie nur simulieren, aber nicht empfinden können. Welche Einsatzfelder sich trotzdem auftun und welche Gefahren damit verbunden sind.

April 2024

Der Zielvereinbarungs-Irrsinn

Zeit für die mentale Beerdigung einer gescheiterten Unternehmensphilosophie: Zwang von außen statt Motiviertheit von innen, Vereinzelung statt Zusammenarbeit, verordnetes Leben im Hamsterrad sinnloser Arbeitsintensivierung.

April 2024

Grenzen der KI

Was wir unter Intelligenz verstehen können und was man von künstlicher Intelligenz erwartet kann.

März 2024

Microsoft Copilot

Microsofts Versprechen: Integration Künstlicher Intelligenz in die komplette Office-Software. Aspekte für die Gestaltung von Pilotversuchen: Zielsetzung, Auswahl von Bereichen und Mitarbeitenden, Bewertung der Technik, Organisation eines Erfahrungsaustauschs, Aufmerksamkeit für längerfristige Folgen.

März 2024

Digitalisierungsfolgen

Der Ulmer Psychiatrie-Professor Dr. Manfred Spitzer zu den psychologischen Folgen der Digitalisierung.

Februar 2024

Mentale Folgen

Was macht der vermehrte Einsatz Künstlicher Intelligenz mit unserem Geist?

Februar 2024

Bias - Die verborgenen Vorurteile der Sprachmodelle

Die Quellen der Verzerrungen: Auswahl der Trainingsdaten, Algorithmen und Filterprogramme, Gefahren für Manipulation. Perspektiven der Entwicklung: Diversitätsverlust, Aufblähung und Kommerzialisierung, Bevorzugung von Alarmismus.

Februar 2024

Neue Dimensionen der Überwachung

KI-Systeme ermöglichen eine bis schier ins Unermessliche gesteigerte Überwachungseignung. Dringende Notwendigkeit der Regulierung.

Februar 2024

Intro Künstliche Intelligenz

Für alle, die sich einen fundierteren Überblick über das weite Feld der Künstlichen Intelligenz verschaffen wollen, ohne sich allzu tief in technischen Details zu verlieren: die Entstehungsgeschichte und das ehrgeizige Projekt, eine Maschine zu bauen, die wie das menschliche Gehirn funktioniert. Maschinelles Lernen, die Large Language Models und die Neuronalen Netze, ihre Anwendungen, die Entwicklungsperspektiven, Chancen und Risiken, Auswirkungen auf die Arbeit und Erfordernisse für die Firmen.

Februar 2024

Die großen Datentöpfe

Eine Auflistung wichtiger Datensammlungen, die für das Training von Large Language Models benutzt werden. Wenig Transparenz bei den Anbietern.

Februar 2024

Prompt Engineering

Grundsätze für das gute Fragen an die Chatbots - und Plädoyer für den Erwerb von Kompetenz für den Umgang mit den Tools.

Februar 2024

Training

Details zum Training der Large Language Models und gebräuchliche Methoden, um sie auf aktuellem Stand zu halten. Die verschiedenen Stufen des Trainings und die Trainingsrisiken.

Februar 2024

Der Aufmerksamkeits-Algorithmus

„Attention Is All You Need“ ist der Titel des 2017 veröffentlichten Papers von Google-Mitarbeitern. Es begründet die Architektur der heue vorherrschenden Large Language Models. Dieses Arbeitspapier schildert Schritt für Schritt, wie ein solches Programm von der Benutzeranfrage zu seinem Ergebnis kommt.

Februar 2024

Maschinenbewusstsein - Ein Beispiel

Auseinandersetzung mit der Frage, ob man Maschinen ein Bewusstsein zusprechen kann anhand eines Beispiels. Kann man von einem maschinellen Bewusstsein reden, auch wenn die betroffenen Systeme selber davon keine Ahnung haben? Was meinen Bard/Gemini und ChatGPT dazu?

Februar 2024

Verstehen und Bedeutung

Was versteht die Künstliche Intelligenz? Die Frage nach Intelligenz und Verstehen, ob und wie das sich technisch umsetzen lässt. Kann man Semantik technisch abbilden? Der zaghafte Versuch für ein paar Antworten.

Februar 2024

Superintelligenz

Wie begründet ist die Angst vor einer Superintelligenz, über die die Menschheit die Kontrolle verloren hat?

November 2023

Goethes Zauberlehrling

Goethes Zauberlehrling aus der Sicht einer in Lebensgefahr geratenen Maus.

Juli 2023

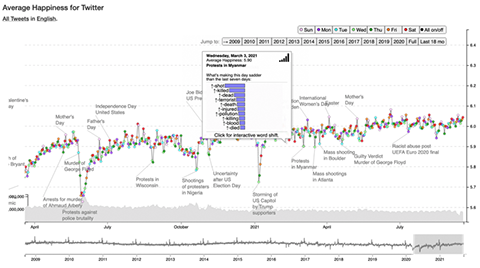

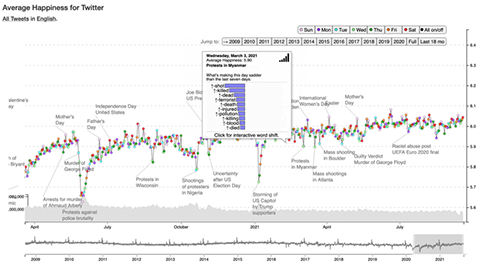

Sentimentanalyse

Sentimentanalyse: eine kritische Anwendung. Einsatzbereiche. Analyse von Emotionen und Stimmungen durch spezielle Programme auf der Basis von maschinellem Lernen. Digitalisierung von HR-Prozessen.

Oktober 2022

Dunkle Wolken

Es wird finsterer unter dem Cloud-Himmel. Und es wird teuer, richtig teuer. Derweil beweihräuchert sich die Branche selbst.

Juli 2022

Künstliche Intelligenz - eine Zeitenwende?

Missverständnisse um den Begriff Intelligenz. Zukunftsvision und Angstszenarien, Auswirkungen auf die Arbeitswelt und den ganz normalen Alltag, Herausforderungen für die Unternehmen und die Interessenvertretung der Beschäftigten.

Juli 2022

Stimmungsanalyse

Analyse von Emotionen und Stimmungen durch spezielle Programme auf der Basis von maschinellem Lernen

Juli 2022

Guidelines für den Umgang mit Künstlicher Intelligenz

Szenarien sinnvoller Anwendungen. Kontrollierbare Pilotprojekte. Kritische Anwendungen mit empfohlener Einsatzbegrenzung: Ausschluss bermäßiger Benutzerkontrolle, Beschränkung von Gesichts- und Spracherkennung, Vorsicht bei Sentimentanalyse und affektivem Computing. Umgang mit Mustererkennungsfunktionen, Beurteilung und Scoring-Listen. Plädoyer gegen das Leitbild des Betreuten Arbeitens.

Juni 2022

KI-Optionen für ein Unternehmen

Vorschläge für einen kontrollierten Umgang mit Elementen Künstlicher Intelligenz. Vermeidung von Stolpersteinen durch wachsende Abhängigkeit von den großen Anbietern. Fahrplan für den Aufbau eigener Kompetenz. Neue Arbeitsformen.

Juni 2022

Anwendungsbeispiele Künstliche Intelligenz

Auswahl aus einem breiten Spektrum von Anwendungen für die Unternehmensbereiche Personal, Produktion, Logistik, Marketing und Vertrieb sowie Mustererkennung insbesondere für Sprache und Bild, Robotik und das Internet der Dinge.

Juni 2022

Künstliche Intelligenz - Ein Überblick

KI umfasst ein breites Spektrum unterschiedlicher Techniken. Kaum eine Software, die nicht mit Elementen integrierter Künstlicher Intelligenz wirbt. Es ist höchste Zeit, die Spreu vom Weizen zu trennen und zu schauen, was wirklich hinter den Konzepten steckt. Nachdenken über die Chancen, aber auch die Risiken ist angesagt.

April 2022

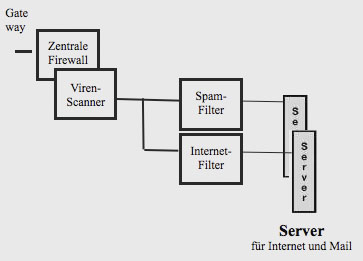

Security Management

Ein Überblick: Die wichtigsten Aktivitäten für das Security Management eines Unternehmens. Architektur des Netzes, Schutz besonders sensibler Bereiche, Umgang mit Apps, Identity Management, Besonderheiten des Cloud Computing, Backup- und Recovery-Strategien, Gestaltung von Policies

März 2022

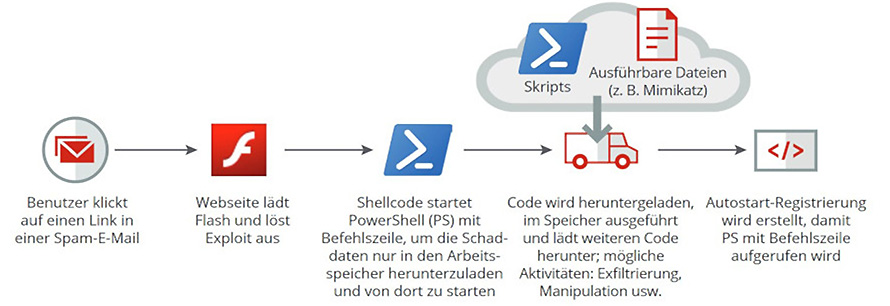

Malware-Überblick

Die verschiedenen Typen von Schadsoftware: Viren, Würmer, Trojaner, Ransomware, hybride Formen

März 2022

Ransomware

Auswirkungen, Möglichkeiten der Abwehr und Prävention

März 2022

Firewalls

Strategien für besseren Schutz

März 2022

Backup

Strategien für ein sicheres Backup-Verfahren

März 2022

Training Cybersicherheit

Betriebsvereinbarung zum Einsatz einer Trainingssoftware zum Thema Computersicherheit

Februar 2022

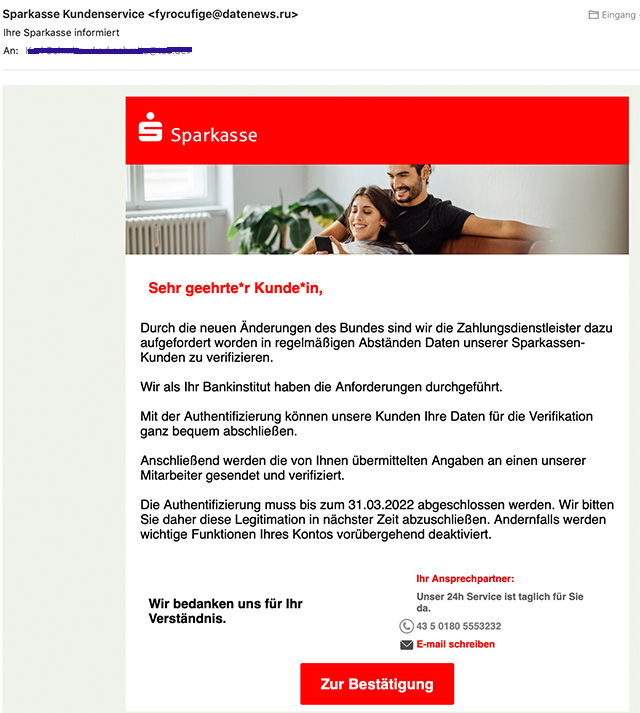

Phishing-Software

Beispiel für eine hinter einer Kundenabfrage verborgenen Malware

Februar 2022

Führungskultur und virtuelles Arbeiten

Die Digitalisierung stellt deutlich veränderte Anforderungen an die Führungskultur eines Unternehmens. Hier eine kurze Sammlung ausgewählter Beispiele.

Januar 2022

Datenklassifizierung

Einteilung des Datenbestandes nach Sensibilitätsstufen als Grundlage für ein abgestuftes Berechtigungssystem

Januar 2022

Big Data Fluch oder Segen

Die Mär von der Neutralität der Algorithmen - Beitrag von Ingrid Maas auf dem Forum Technik und Büro der IG Metall Nürnberg am 25.4.2018

Januar 2022

Digitalisierung - Überblick

Die fortschreitende Computerisierung der Arbeitswelt. Die großen Projekte Cloud Computing, Big Data, Künstliche Intelligenz und der betriebliche Alltag. Die gesellschaftlichen Folgen.

Januar 2022

Spracherkennung

Algorithmen für die Sprach- und Stimmanalyse. Kritische Anwendungen: Pysochologische Sprachanalyse für das Personalmanagement. Zweifelhaft: Transparenz und Objektivität.

Januar 2022

Hybrides Arbeiten

Hybride Arbeitsformen als mobiles Arbeiten präsentieren sich als Mischung von virtueller und physischer Zusammenarbeit. Es gibt kein Generalkonzept für Mobiles Arbeiten. Die Möglichkeiten hängen stark von den Besonderheiten der jeweiligen Arbeit und des betroffenen Unternehmens ab.

Januar 2022

Hybrides Arbeiten: Service Center

User Help Desk, Service Center oder nur einfach Call Center mit unterschiedlichem Mix an Home Office, reeller oder virtueller Teamarbeit

Dezember 2021

Digitalisierung und Führungskultur

Digitalsierung stellt neue Anforderungen an die Führungskräfte und die Unternehmenskultur, potenziert durch das insbesondere durch die Corona-Pandemie beförderte virtuelle oder hybride Arbeiten. Die Vorteile der IT können nur genutzt werden, wenn die traditionelle Kontrollstruktur aufgegeben wird.

September 2021

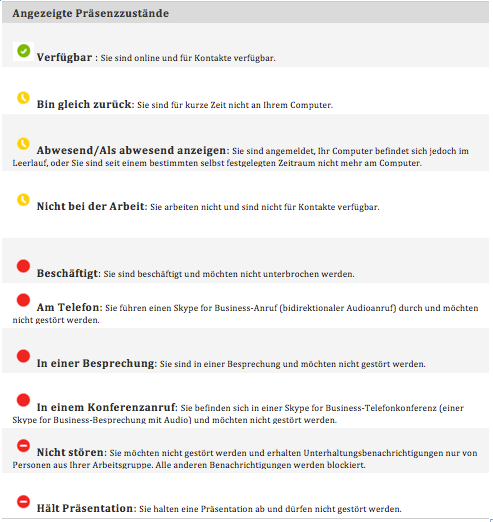

Microsoft 365 Funktionsweise

Microsoft zählt zu den großen Gewinnern der Corona-Pandemie. Der Treiber ist teams im Office-Paket. Höchste Zeit, sich dafür zu interessieren, was hinter den Kulissen der Software passiert.

September 2021

Cloud Computing

In hohem Tempo hat sich diese neue Form der Softwarenutzung durchgesetzt. Die Firmen betreiben ihre Anwendungsprogramme nicht mehr in eigener Regie, sondern mieten sie als Service. Das hat viele wirtschaftliche Vorteile, birgt aber auch Risiken und hat vor allem Nebenwirkungen.

März 2021

Microsoft Viva

Microsoft Viva - Die ultimative Fortsetzung des collaborative working

Dezember 2020

Scrum

Umfangreiche Erläuterung der Methode

Dezember 2019

Kanban

Eine im Jahr 1940 bei Toyota entstandene Arbeitsmethode insbesondere für just-in-time-Produktion mit Prinzipien und Praktiken vor allem für Lean Production.

Januar 2018

SAP-Cloud verhagelt

Kein Erfolg für SAP mit dem Versuch, das Personalsystem HumanCapital Management (HCM) durch die Cloud-Lösung SuccessFactors zu ersetzen

Oktober 2017

Cyberkrank

Die allgegenwärtige Nutzung der digitalen Medien beschädigt Kommunikationsvermögen und soziale Kompetenz.

Oktober 2017

KI Stand 2017

Missverständnisse um den Begriff Intelligenz. Neuronale Netze und Maschinelles Lernen: Die Hoffnung auf Selbstlernende Systeme. Technik ohne Fähigkeit zu eigener Erfahrung und ohne Bewusstsein. Trotzdem: Die Phantasien von der übermenschlichen Superintelligenz - was ist dran und was ist Utopie?

Oktober 2017

Die Grenzen der Digitalisierung

Begriffsbestimmung, Anwendungsbereiche, Chancen, Risiken und Gefahren, Bedueutng für die Mitbestimmung der Betriebsräte

September 2017

Predictive Analytics

Datenbasis und Folgen der durch Methoden der Künstlichen Intelligenz getriebenen predictive Analytics-Anwendungen

September 2017

Big Data

Drastisch gefallene Speicherkosten, alle anderthalb Jahre verdoppelte Rechnerleistung machen Anwendungen möglich, an die bis vor kurzem nicht zu denken war.

Juli 2017

Die Herrschaft der Workflow-Systeme

IT-Anwendungssysteme werden immer stärker von Workflows durchzogen. Damit wird der Ablauf der Arbeit elektronisch festgelegt. Die Autonomie des Arbeitshandelns und Entscheidungsfreiheiten werden eingeschränkt. Überwachungsmöglichkeiten steigen. Big Data-Hintergrundsysteme sammeln immer mehr Daten,

Januar 2017

Cambridge Analytica

Big Data-Methoden zur Wahlkampf-Beeinflussung am Beispiel der Trump-Wahl 2016 und des BREXIT

April 2013

IT-Trends 2013

Cloud Computing in den Formen public und private coud, on promise, IT-geförderte mobility und virtuelles Arbeiten

Januar 2012

Jira - Projektmanagement - Regelungsbedarf

Die Projektmanagement-Software Jira basiert darauf, dass Aufgaben und ihr Bearbeitungsstand für alle Beteiligten transparent sind. Wir stellen Überlegungen vor, wie dennoch ein Einsatz des Systems ohne Überwachungsdruck auf die betroffenen Mitarbeiter gelingen kann.

Januar 2011

Cloud Computing 2011

Cloud-Systeme ermöglichen es, Anwendungen und Daten ortsunabhängig im Internet zu speichern. Weil sich nicht mehr eindeutig ermitteln lässt, auf welchem Rechner (oder in welchem Land) die Daten von Anwendungen gespeichert werden, sind datenschutzrechtliche Probleme vorprogrammiert. Aber nicht nur deshalb sollte der Einsatz von Cloud-Technologien im Unternehmen sorgsam abgewogen werden.

November 2010

Das SAP-System im Überblick

Überblick über das SAP-System mit Schwepunkt Human Capital Management. Grundsätze für den betrieblichen Einsatz.

Juni 2010

Reisemanagement

Für die Planung und die Durchführung von Dienstreisen werden zunehmend Systeme von externen Dienstleistern eingesetzt, die auch via Web bedient werden können bzw. müssen. Wir haben einige Regelungsaspekte für Reise- bzw. Travelmanagement-Systeme zusammen gestellt.

März 2010

E-Mail-Archivierung

Die Rechtsprechung des Bundesverfassungsgesetz ist deutlich: Eine Totalarchivierung aller E-Mails der Beschäftigten verstößt gegen das Verbot der Vorratsspeicherung.

Dezember 2009

Idea - Prüfungssoftware

Mit der Prüfsoftware WinIdea spüren Finanzamt und Wirtschaftsprüfer Unregelmäßigkeiten in der Buchführung auf. Die Software kann auch mit Rasterfahndungsmitteln Hinweise auf Betrügereien von Mitarbeitern liefern. Ein Fall für betriebliche Regelungen!

September 2009

Netzwerksicherheit 2009

Netztwerksicherheit ist ein komplexes System. Technische Werkzeuge für mehr Sicherheit sind Firewalls, Virenscanner, Spamfilter und Intrusion Detection Systeme. Eine Betriebsvereinbarung ist ein geeignetes Mittel, Verhaltensrichtlinien festzulegen.

Juli 2009

Webkonferenzen

Neue Technologien ermöglichen es, Videokonferenzen mit vielfältigen Funktionen zur Zusammenarbeit der Konferenzteilnehmer durchzuführen.

April 2009

Gefahren beim Einsatz von Fingerabdruck-Scannern

Risiko statt Sicherheit: Ein weiteres Beispiel dafür, dass man nicht alles glauben soll, was man in Hochglanzprospekten liest. Das gilt umso mehr bei hochsensiblen Themen wie der Biometrie.

April 2009

Führungsgrundsätze

Ausführliche Beispielsammlung von Leitbildern und Grundsätzen, in dieser Form nicht zur Nachahmung empfohlen.

Februar 2009

Ende des Internets

Webfilter sorgen für eine Blockade unerwünschter Internt-Seiten.

Januar 2009

E-Recruiting und Online-Bewerber-Systeme

E-Recruiting-Systeme sind in Mode gekommen. Die Hersteller versprechen schicke Webseiten für Bewerber und Unterstützung im Auswahlverfahren. Wir stellen die wichtigsten Probleme aus Mitbestimmungssicht dar.

Dezember 2008

Kassensystem für Restaurant und Kantine

Kassensysteme bieten weit mehr als nur Funktionen zum Kassieren an. Wir erläutern, wie Belegschaftsvertreter die zentralen Kassier- und Abrechnungsfunktionen sinnvoll regeln können, wie der Umgang mit Kassendifferenzen vereinbart werden kann und wie man überflüssige Reports verhindert.

Juli 2008

IT Security 2008

Workshop-Vorschlag: Die Instrumente der IT-Security, die Gefahren für die Mitarbeiter und Ideen für die betriebliche Regelung

April 2008

Anti-Terror-Krampf und Vorratsspeicherung

Seit Anfang 2008 werden wir - im Zeichen der Terrorabwehr - beim Telefonieren staatlich überwacht. Wir zeigen, warum man sich aufregen sollte, und vor allem: Was Betriebs- und Personalräte für ihre Arbeit in Zukunft beachten müssen!

April 2008

LANDesk Management Suite - Regelungsbedarf

Überblick über den Leistungsumfang und den Regelungsbedarf des Software-Pakets LANDesk Management Suite, das zur Verwaltung und Administration von Unternehmensnetzwerken eingesetzt wird.

März 2008

Scannen von Autonummern

Bundesverfassungsgericht erklärt Polizeigesetze zum Scannen von Autonummern als zu weitgehenden Eingriff in das Grundrecht der informellen Selbstbestimmung für verfassungswidrig.

März 2008

Webfox wird wütend

Kleiner Zensurversuch: Abmahnung der Firma Aurenz aus Nürtingen zu unserem Bericht über das Softwareprodukt WebFox

Januar 1970

Computergrundrecht

Das Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Urteil des Bundesverfassungsgerichts vom 27.2.2008. Folgen für die Betriebsverfassung.

Januar 1970

Computergrundrecht und Betriebsverfassung

Aus dem Bundesverfassungsgerichtsurteil vom 27.2.2008 ergeben sich strengere Maßstäbe an Betriebsvereinbarungen. Eingriffe in den Persönlichkeitsbereich müssen das Gebot der Verhältnismäßigkeit stärker beachten.

März 2008

Grundgesetz

Die Grundrechte aus dem Grundgesetz der Bundesrepublik Deitschland.

Februar 2008

Webfox bekommt Tollwut

Kleiner Zensurversuch: Abmahnung der Firma Aurenz aus Nürtingen zu unserem Bericht über das Softwareprodukt WebFox

Februar 2008

Warten auf webfox light...

Die Software webfox will mit der Idee der Trennung von privater und dienstlicher Internetnutzung punkten. Klingt zunächst nach einer brauchbaren Idee. Wir erläutern, warum Betriebs- und Personalräte trotzdem gut hinschauen sollten.

Februar 2008

Warten auf Webfox light...

Die Software Webfox will mit der Idee der Trennung von privater und dienstlicher Internetnutzung punkten. Klingt zunächst nach einer brauchbaren Idee. Wir erläutern, warum Betriebs- und Personalräte trotzdem gut hinschauen sollten.

Januar 2008

Dameware - Remote Control Software

Aufschalten auf fremde Rechner. Ein Update zum Fernsteuerungsprogramm Dameware. Mit einer entsprechenden Betriebsvereinbarung ist der Softwareeinsatz kein Problem.

Januar 2008

Remote Administrator (radmin)

Und noch einmal Fernwartung: Vorsicht im Umgang mit Radmin. Mitbestimmungsrelevante Probleme bei der Konfiguration des Systems.

Januar 2008

Remote Control - Timbuktu

Remote Control - Aufschalten auf fremde Rechner mit Timbuktu. Was ist zu tun, wenn sich der Mauszeiger plötzlich wie von Geisterhand bewegt?

Januar 2008

Remote Control - VNC

Aufschalten auf fremde Rechner? Für VNC gibt es unzählige Programmversionen. Ob der Einsatz problematisch ist, hängt vom Hersteller ab. Eine Vereinbarung ist Betriebs- und Personalräten unbedingt anzuraten.

Januar 2008

Apple Remote Desktop 3 (ARD)

Aufschalten auf fremde Rechner. Auch Version 3 der Apple-Software offenbart Funktionen, die uns wenig begeistern.

Dezember 2007

Webfox - privat und dienstlich surfen

Die Software Webfox will mit der Idee der Trennung von privater und dienstlicher Internetnutzung punkten. Klingt zunächst nach einer brauchbaren Idee. Wir erläutern, warum sich die Freude bei Betriebs- und Personalräten leider doch in Grenzen halten sollte.

Dezember 2007

Ergonomieaspekte beim Scannereinsatz

In immer mehr Unternehmen wird der Posteingang nicht mehr zu Fuß verteilt, sondern eingescannt und in digitalisierter Form über das Unternehmensnetzwerk den Mitarbeitern zur Verfügung gestellt. Wir werfen ein Schlaglicht auf die gröbsten ergonomischen Probleme.

Dezember 2007

Web 2.0 - Übersicht

Eine Einführung in die wichtigstern Technikkonzepte, die unter dem Sammelbegriff Web 2.0 zusammengefasst werden.

Dezember 2007

Web 2.0 - Übersicht

Eine Einführung in die wichtigstern Technikkonzepte, die unter dem Sammelbegriff Web 2.0 zusammengefasst werden.

Oktober 2007

Netzwerksicherheit

Netztwerksicherheit ist ein komplexes System. Technische Werkzeuge für mehr Sicherheit sind Firewalls, Virenscanner, Spamfilter und Intrusion Detection Systeme. Eine Betriebsvereinbarung ist ein geeignetes Mittel, Verhaltensrichtlinien festzulegen.

August 2007

Voraussetzungen für die Bestellung eines Sachverständigen:

Das Betriebsverfassungsgesetz stattet Betriebsräte mit dem Recht aus, externe Sachverständige einzuschalten, um offene Fragen beim Einsatz von Software-Systemen zu klären. Wir erläutern die Vorraussetzungen zur Bestellung eines externen Sachverständigen.

Juni 2007

Providerstatus und Datenschutz

Unternehmen befürchten kosten-

und aufwandintensive stattliche Auflagen, wenn sie als Provider für

Kommunikationsdienste gelten und wollen deshalb jedwede private Nutzung

von Internezugang und E-Mail verbieten. Hier ein Vorschlag, wie der

Provider-Status vermieden und eine halbwegs liberale Lösung beibehalten

werden kann.

Februar 2007

Elektronisches Schließsystem

Elektronische Schließsysteme sind unbedingt eine Betriebsvereinbarung wert. Was sind die wichtigsten Regelungspunkte? Wir bieten erste Hilfestellung.

Januar 2007

Kompetenzmanagement und seine Tücken

Beurteilungsverfahren werden zunehmend auf soziale Kompetenzen ausgedehnt.

Die Problematik bei der Verwendung sogenammter soft skills in formalisierten Verfahren besteht darin,

dass die Urteile immer ihren subjektiven Charakter beibehalten und die Individualität der Menschen nicht ausreichend beachtet wird.

Dezember 2006

Totalüberwachung der Kommunikation

Die Bundesregierung plant die Überwachung und Vorratsspeicherung von eMail-, Festnetz- und Mobilfunk-Kommunikation: Die Folgen für die Gesellschaft und wie man Big-Brother vielleicht doch noch abwenden kann.

Dezember 2006

Viel Feind - viel Ehr!

Der Bundesdatenschutzbeauftragte Peter Schaar wendet sich mit einem 10-Punkte-Programm für eine datenschutzfreundliche Informationstechnik an die Öffentlichkeit. Die Industrie will ihn nicht hören.

November 2006

mySAP ERP im Überblick

Versuch eines von der Herstellerpropaganda befreiten Kurzüberblicks über das System.

November 2006

Webfilter SurfControl

Mehr als nur eine Webfilter-Software... Protokollierungen, Listen, Monitoring - SurfControl bietet alle unschönen Möglichkeiten, die sich die Amis so ausgedacht haben in den letzten 15 Jahren.

November 2006

Call Center Kennzahlen

Auflistung möglicher Kennzahlen, die in einem Call Center Reporting verwendet werden können.

Oktober 2006

Ciao Semiramis

Neue Pleite im Reich der ERP-Software. Shooting-Star Semiramis gibt den Geist auf.

Oktober 2006

Wendelin Wiedeking: Anders ist besser

Porsche-Chef Wendelin Wiedeking in einem Plädoyer für neue Wege in Wirtschaft und Politik. Eine fundierte Kritik an der einseitigen Shareholder Value-Betractungsweise. Neues Buch, erschienen im Pierper-Verlag September 2006.

September 2006

Outsourcing - Die Folgen

Outsourcing des IT-Bereichs. Qualitätseinbußen beim User Help Desk. Arbeitsteilung und Kompetenzverlust.

September 2006

Call Center-Erlebnisse

Nichterreichbarkeit und langes Warten, erfolglos aber freundlich. Erlebnisbericht eines Betriebsratsmitglieds, das seine Kollegen in anderen Filialen des Unternehmens erreichen will.

September 2006

Snort (update)

Snort - eine Regelungsidee für das Intrusion-Detection-System (IDS).

Juli 2006

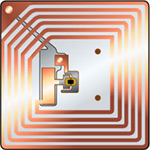

RFID - Chips auf Mitarbeiterausweisen

Sogenannte RFID-Chips werden im Zusammenhang mit Zugangskontrollen und Zeiterfassungsystemen eingesetzt: Der Chip wird auf dem Mitarbeiterausweis im Scheckkartenformat integriert und ermöglicht damit zum Beispiel berührungsfreie Anmeldungen oder Abmeldungen am Erfassungsterminal. Wir werfen einen kurzen Blick auf die kritischen Punkte aus Mitarbeitersicht.

Juni 2006

Firmenkulturen

Typologien der Firmenkultur: Dorfkultur: menschliche Wärme bei patriarchalischer Führung.

Dschungelkultur: individuelle Chancen in einem chaotischen Umfeld.

Stadtkultur: persönliche Sicherheit in einem herzlosen Umfeld.

Wanderkultur: munteres Treiben für junge Leute bei hohem Risiko.

Juni 2006

Forenhaftung

Ein Urteil des Hamburger Landgerichts sorgt für Unruhe. Müssen Forenbetreiber Beiträge vorab überprüfen?

Februar 2006

Software-Ergonomie

Software-Ergonomie jenseits von SAP und Microsoft. Ein Fragebogen zur Ermittlung der gefühlten Zufriedenheit der Benutzer - Einleitung.

Februar 2006

Software-Ergonomie

Software-Ergonomie jenseits von SAP und Microsoft. Ein Fragebogen zur Ermittlung der gefühlten Zufriedenheit der Benutzer - Fragebogen.

Februar 2006

Software-Ergonomie

Software-Ergonomie jenseits von SAP und Microsoft. Ein Fragebogen zur Ermittlung der gefühlten Zufriedenheit der Benutzer - Hintergrund.

Februar 2006

SOPHO DTERM IP16 Endgerät

Beschreibung des Leistungsumfangs der Endgeräte zum Philips SOPHO Telekommunikationssystem.

Februar 2006

Philips Sopho IP-Server

Beschreibung des Philips SOPHO IP-Kommunikationsservers und seiner Leistungsmerkmale.

Januar 2006

Balanced Scorecard: Charakteristika der Methode

Aufbau und Funktionsweise der Management-Metzhode Balanced Scorecard. Die betriebswirtschaftliche Perspektive. Die Kundenperspektive. Die Organisation der internen Prozesse eines Unternehmens. Die Lern- und Innovationsperspektive.

Januar 2006

Wandel der Arbeitskultur

Das Ende der traditionellen Geld-Ökonomie. Das Informationszeitalter und die Aufmerksamkeits-Ökonomie

Januar 2006

Anti-Spam-Programme

Programme, die zur Spam-Abwehr eingesetzt werden, schaufeln unter Umständen auch wichtige Kundenmails auf den elektronischen Müllhaufen und liefern überdies häufig Statistiken, die zu voreiligen und falschen Schlüssen führen können.

April 2005

SPAM - Mitarbeiter sind Opfer, keine Täter!

Das Surfverhalten von Mitarbeitern hat keinen Einfluss auf die Anzahl von Spam-Mail, die an die Beschäftigten versendet wird. Wir räumen mit Vorurteilen auf und nehmen die Opfer der Spamwelle aus die Schusslinie...

Januar 2005

SAP Module

Eine katalogartige Aufzählung der SAP-Module. Vermutlich vierteljährlich überholt.

Juni 2004

Bundesarbeitsgericht zur Videoüberwachung

Bei Eingriffen in die Persönlichkeitsrechte ist stets der Weg der geringsten Beeinträchtigung zu wählen. Wegen Nichtbeachtung dieses Grundsatzes hat das BAG einen Einigungsstellenspruch zur Videoüberwachung aufgehoben.

März 2004

Snort

Snort gehört zu den sogenannten Intrusion-Detection-Systemen (IDS). Die Software überprüft den kompletten Netzverkehr innerhalb eines Unternehmens und wirft für Betriebs- und Personalräte viele Probleme auf.

Januar 2004

Gehackte Sites

Beispiele für gehackte Sites. Alle schon etwas älteren Datums.

Dezember 2003

Verschlüsselung mit PGP - Pretty Good Privacy

Das bekannteste und zur Zeit wohl am weitesten verbreitete Verschlüsselungsprogramm heißt Pretty Good Privacy (PGP). Eine kurze Beschreibung des Verschlüsselungsverfahrens.

Juli 2003

IT-Analysten

Die wichtigsten Beratungsfirmen im IT-Bereich und die Schwerpunkte ihrer Beratungsleistungen.

Mai 2003

Cookies

Was ist ein Cookie? Erklärende Sätze.

Februar 2003

SAP: Plattner geht

Aber nur als Vorstand. Im Hintergrund blieb er uns noch lange erhalten, als Aufsichtsrat und überhaupt als Graue Eminenz

Januar 2003

SAP Basisberatung

Ein - natürlich nicht ernstzunehmendes - Workflow-Beispiel, das auch auf viele andere Situationen anwendbar ist.

Januar 2003

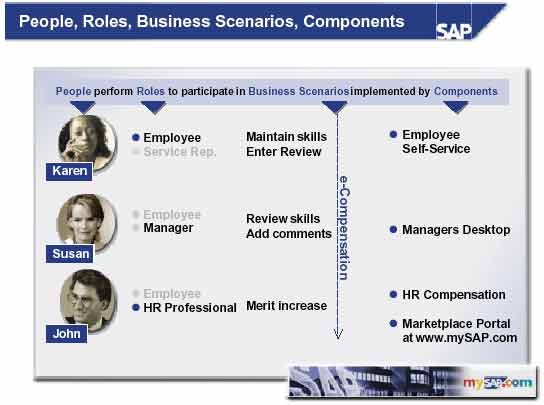

Employee Self Services

Selbstdarstellung der SAP über die Einsatzmöglichkeiten im Personalbereich.

Januar 2003

Statistiken zur privaten Internet- und eMail-Nutzung

Alle paar Wochen finden sich in der Presse neue Untersuchungen, die das Ausmass der privaten Internetnutzung beschreiben. Meist verbunden mit einem Aufschrei des Entsetzens, wie viele Stunden Arbeitszeit die Beschäftigten im Internet verplempern würden. Oft findet man erst bei genauem Hinsehen die Schwächen dieser Untersuchungen.

Januar 2003

SAP Regelungsaufwand

Frage nach dem Aufwand, den die betriebliche Regelung des SAP-Einsatzes verursachen dürfte oder sollte.

Januar 2003

SAP GUI 4.6D

Die Systemarchitektur des Graphic User Interface (GUI).

Januar 2003

SAP B2B Procurement

Self Service-Funktionen, Analyse-Werkzeuge, elektronische Kataloge, Marktplätze.

Januar 2003

Regelungen für die Umstellung auf mySAP.com

Verteilung der Kompetenzen via Rollenkonzept, Keine Eins-zu-Eins-Übernahme alter Strukturen,

Customizing-Möglichkeiten ausschöpfen, Öffnen des Systems überdie Grenzen des Unternehmens hinaus,

Regelung besonders schutzwürdiger personenbezogener Daten

Januar 2003

ESS Propaganda

Werbesprüche für den Selbstbedienungs-Service der SAP.

Dezember 2002

Hilfefunktionen

Von schlechten Fehlermeldungen und miesen Programm-Rückkopplungen.

Dezember 2002

SAP Alternativen

Es war einmal: So sah die SAP-Konkurrenz Anfang der 2000er Jahre aus.

Oktober 2002

Die ideale Mail

E-Mail kann ein schnelles und zuverlässiges Medium zur Kommunikation werden. Mail kann aber auch nerven und die Zusammenarbeit eher behindern als fördern.

Ein paar gutgemeinte Tipps für den Umgang mit e-Mail

August 2002

Beispiel aus einem Call Center

Oft werden Skills auch nur zur Steuerung des Personaleinsatzes verwendet. Im Beispiel erfolgt die Zuteilung der Gespräche zu Mitarbeiterinnen und Mitarbeiter über solche Skills.

Juni 2002

Qualitative Kriterien

Messen, messen und noch mal messen. Beispiel für qualitative Kriterien für Mitarbeiter im Vertrieb.

März 2002

Flur-Funk fördern: Innovation durch Bewegung

Wie mit dem zielgerichteten Aufbau von Wegenetzen in den Bürogebäuden das Kommunikationsverhalten der Mitarbeiter beeinflusst und das Innovationspotential gefördert werden kann.

Februar 2002

Bizer: Einsicht in eMail durch Arbeitgeber unzulässig

Das Telekommunikationsgesetz (TKG) ist bei privater und bei dienstlicher Nutzung einschlägig. Der Protokollierung von Onlineaktivitäten der Arbeitnehmer sind damit enge Grenzen gesetzt. Johann Bizer (FH Frankfurt) tritt damit einem verbreiteten Irrtum entgegen.200

Februar 2002

Auswirkungen von e-Commerce

Auswirkungen auf die unternehmensinternen Prozesse: Bedrohte Beschäftigungsfelder. Umschichtung von Tätigkeiten. Erhöhte Überwachungsmöglichkeiten.

Auswirkungen auf die Beziehungen der Unternehmen untereinander: unscharfe Unternehmensgrenzen, Ausgründungen

Januar 2002

SAP Anwenderkritik

Vor- und Nachteile aus Anwendersicht 2002 gegen die Neunziger Jahre.

Januar 2002

eCommerce Kritik

Sackgasse für B2B-Marktplätze - Proprietäre Software.

Januar 2002

Mobile Commerce

Mobiler Einsatz der Internet-Techniken im Business-Sektor: Katzenjammer um den Stillstand der Entwicklung.

Januar 2002

Software Perls

Perls ist ein Programm zum Online-Testen von Bewerbern, Schwerpunkt: die sog. soft skills:

Dezember 2001

Mitarbeiterfluktuation in Call Centern

Ein Viertel bis ein Drittel der Beschäftigten verlässt jährlich den Arbeitsplatz. Die Gründe: geringe Aufstiegschancen, kaum Weiterbildung, monotone Arbeit.

Dezember 2001

Java

Erläuterung einer der bedeutenden Programmiersprachen, auch für Webanwendungen.

September 2001

Skill Management / Skill Datenbanken

Kritische Anmerkungen zum Skill ManagementVerfahrens: Vergangenheitsorientierung, schnelle Veralterung der Datenbasis, geringe Chancen für Seiteneinsteiger, Beurteilungen statt Beschreibungen.

August 2001

mySap CRM

Verfrühter Jubel, als nach der Jahrtausendwende SAP auch das Kundenmanagement entdeckt hatte.

Februar 2001

Arbeitszeitbefragung

Ergebnisse einer Mitarbeiterbefragung zum Arbeitszeitverhalten und zu Arbeitszeitwünschen

Februar 2001

Spracherkennung für Call Center

Elektronische Agenten erobern Callcenter. Unter dem Druck, insbesondere Personalkosten einzusparen, setzen sie nun Spracherkennungssoftware ein.

Januar 2001

mySap Technology

Erfassungs-Dialoge für Arbeitszeiten, Mehrarbeit und Fehlzeiten. Übersichten über die einzelnen Zeitkonten.

Januar 2001

Usability

Internet-Guru Nielsen über die Usability von Software.

Januar 2001

Überblickspapiere zur Software-Ergonomie

Themen: Einführung, Durchschaubare Modellierung des Arbeitssystems, Direkte Steuerbarkeit, Sichtbarkeit und Rückkopplung, Natürliche Symbole, Umgang mit Fehlern, Einfache Strukturen, Intuitive Bedienung, Anpassbarkeit, Regelungen zur Softwarequalität

Januar 2001

Däubler: Internet und Arbeitsrecht

Wolfgang Däubler hat ein lange überfälliges Buch zu den arbeitsrechtlichen Problemen beim Umgang mit den eMail- und Internetdiensten veröffentlicht.

Januar 2001

Todsünden gegen die Arbeitskultur

Das Informationszeitalter erfordert eine neue Arbeitskultur. Die meisten Führungskräfte verharren mental jedoch noch in der alten Zeit. Hier die wichtigsten Todsünden gegen die neue Arbeitskultur.

Dezember 2000

E-Commerce B2B

Die Beziehungen der Unternehmen untereinander: Business-to-Business. Älteres Dokument mit Einstiegsinfos.

Dezember 2000

Firewalls

Beschreibt Aufgaben und Funktionsweise von Firewalls

Dezember 2000

Organisationsentwicklung

Gängige Skill Management- und Zielvereinbarungs-Systeme stehen wirklichem Engagement der Mitarbeiter im Wege.

September 2000

Personalmanagement-Strategien

Stakeholder Value-Konzept und Shareholder Value, Verhältnis Vorgesetzte-Untergebene, Leistungsorientierung versus Beziehungsorientierung

September 2000

Oracle contra SAP

Eine ins Skurrile entglittene Auseinandersetzung zwischen zwei Alphatieren

August 2000

Call Center Kennzahlen

Kriterien für die Bildung von sinnvollen Kennzahlen für ein Call Center-Reporting, die wir jedem Call Center Leiter sehr ans Herz legen. Immer noch hochaktuell!

Juni 2000

Flexibilisierungen der Arbeitszeit

Vermehrte Teilzeitarbeit wird oft im Zusammenhang mit einer Politik zur Reduzierung der Arbeitslosigkeit genannt. Vier Grundmodelle kann man unterscheiden...

Juni 2000

Motivation

Grundsätzliche Überlegungen zum Thema Motivation.

Mai 2000

Führungsstile in Unternehmen

Unterschiedliche Führungsstile zwische Charisma und operativer Hektik.

Topmanager tendieren zu dilettierenden und risikoarmen Entscheidungen.

Mai 2000

IT Security 2000

Kurze Aufzählung verschiedener Technologien, die zur Überwachung von Netzwerk-Aktivitäten eingesetzt werden können.

April 2000

Telearbeit - Checkliste Arbeitgeber

Telearbeit stellt hohe und vielfältige Anforderungen an die beteiligten Mitarbeiterinnen und Mitarbeiter. Um Fehleinschätzungen und spätere Enttäuschungen zu vermeiden, sollten mögliche Probleme, mit denen Telebeschäftigte konfrontiert werden könnten, in einem Gespräch zwischen Arbeitgeber und Telearbeiter offen angesprochen werden.

März 2000

Arbeitskulturen

Die komplexer werdende Arbeit bedeutet Auflösung der klassischen Berufsbiographien. Es wird kaum noch Jobs geben, die man ein (Arbeits-)Leben lang macht.

März 2000

Call Center Auswertungen

Auswertungen teambezogen oder arbeitsplatzbezogen: Die Kontroverse zwischen Team und Einzelperson als Bezugsgröße des Reporting.

März 2000

Enzensberger: Das digitale Evangelium

Medienproheten, die sich und uns entweder die Apokalypse oder die Erlösung von allen Übeln weissagen, sollten wir der Lächerlichkeit preisgeben, die sie verdienen.

Januar 2000

Webdesign

Regeln für gutes Web-Design

Januar 2000

Instrumente des Personalmanagement

Zielvereinbarung, Beurteilung der Zielerreichung, Potentialbewertung, Mitarbeiterbeurteilung, Entgeltfindung und Fortbildung/Weiterbildung

Januar 2000

Kommunikationsdienste

Überblick über die verschiedenen Dienste: Videokonferenzen • Faxdienste • Sprachdienste • Internet und Intranet • Electronic Mail • Voice Messaging.

Januar 2000

eMail-Panne

Wäsche-Hersteller verschickt Mail mit allen Kundenadressen

Januar 2000

SAP R/3-Überblick

Schon fast Kult-Charakter: Die allseits bekannte R/3-Wabe.

Dezember 1999

Intranet

Konzepte für Unternehmensnetzwerke

Dezember 1999

Telefonerfahrungen

Wie es damals war - Telefonie im letzten Jahrtausend. Probleme, Verbesserungspotenziale.

Januar 1999

Anpassbarkeit

Die Anpassbarkeit von Software kann unter zwei unterschiedlichen Aspekten betrachtet werden: zum einen die Anpassbarkeit des Computersystems und seiner Programme an den Arbeitsstil oder die Arbeitsweise eines Benutzers (Individualisierbarkeit) und zum anderen die Anpassbarkeit des Software-Systems an die jeweilige Arbeitssituation.

Dezember 1998

Veränderte Arbeitsbedingungen

Segmentierung der Märkte und Unternehmen, konzidierte höhere Verantwortlichkeit für die Beschäftigten, Abbau der betriebsinternen Hierarchien und Internationalisierung.

Dezember 1998

Flexibilitätsmodelle

...nach Richard Sennett: Der flexible Mensch. Die Kultur des neuen Kapitalismus

Dezember 1998

Zielerreichung

Dimisionen zur Bewertung von Zielvereinbarungen

November 1998

Zugriff auf ein Internet-Dokument

Zugriff auf ein Internet-Dokument vom Arbeitsplatzrechner eines Benutzers in einem Unternehmen erfolgt in mehreren Stufen.

Oktober 1998

Outsourcing IT-Bereich

Randbedingungen für sinnvollen Outsourcing-Strategien im IT-Bereich eines Unternehmens.

Januar 1998

Wirtschaft

Beispiele �ber Firmen und damals aktuellen Diskussionsthemen.

Dezember 1997

Gruppenarbeit

Begriffe, Vor- und Nachteile, Probleme

August 1997

IBM vor der Krise

Das Unternehmen zwischen 1973 und 1984 . Abnehmende Price-/Earning-Raten bzw. Marktwert-/Buchwert-Quoten ab 1973 als Warnsignale.

Buchwertorientierten Lenkungskriterien verweisen dennoch auf zunehmende Schönwetter-Perioden.

August 1997

Anforderungen an Software

Grundsätze für die Auswahl und Entwicklung neuer Anwendungssoftware und der Weiterentwicklung bestehender Systeme.

April 1997

Zielvereinbarung

Art der Ziele: fachlich, auf die Zusammenarbeit bezogen und individuelle Qualifizierungsziele. Beurteilungskriterien und unterstützende Maßnahmen.

Februar 1997

SAP Kritik

Migration des Großrechner-Systems in die PC-Welt, immer noch proprietäres System, prozedural programmiert und relativ unflexibel, nicht sehr benutzerfreundlich.

November 1996

Creatures

Knuddelviecher - Das Computerspiel Creatures und das dahinterstehende Konzept der artificial intelligence

Januar 1992

Don Norman: Dinge das Alltags

Bemerkenswertes über gutes Design, das auch oder gearde heute bei der Produktion von Software berücksichtigt werden sollte.

540 Dokumente gefunden.